WordPress教程

WordPress安全防护如何禁用xmlrpc接口

收藏

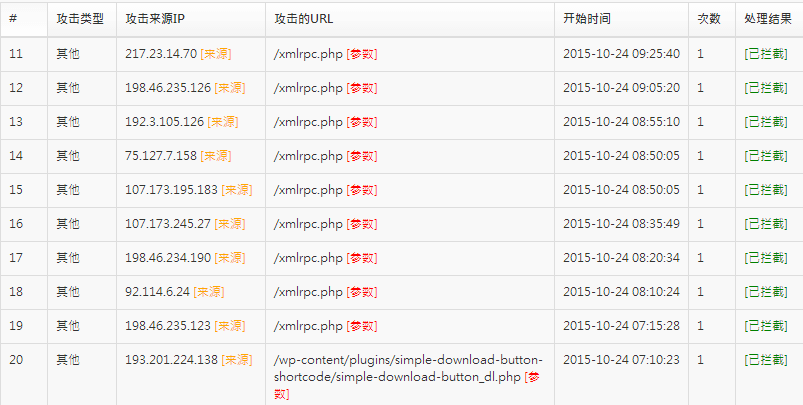

启用宝塔防火墙或者查看 360 网站卫士安全日志的时候发现攻击的 url 是/xmlrpc.php,经过搜索了解到这个文件可以被别有用心者拿来做暴力破解。虽然我使用了 Limit Login Attempts 插件并且修改了后台登录默认地址,然而这种利用 xmlrpc.php 的攻击可以绕过这些限制,攻击的方式直接 POST username 和 password 字段数据到 xmlrpc.php,而且 XML-RPC 接口并不是常用功能,所以可以禁用。XML-RPC 是 WordPress 用于第三方客户端(如 WordPress iPhone 和安卓客户端,Windows Live Writer 等)的 API 接口,还可以用于 pingbacks 和 trackbacks 端口,作为站点之间的通讯桥梁。

禁用 XML-RPC 接口:

add_filter('xmlrpc_enabled', '__return_false');

也想出现在这里?联系我们吧

以上代码丢到主题的 functions.php 文件即可。

如果你还是用使用第三方客户端来管理 WordPress 文章,那么可以只关闭 XML-RPC 的 pingback 端口

//禁用XML-RPC的pingback接口add_filter( 'xmlrpc_methods', 'remove_xmlrpc_pingback_ping' );

function remove_xmlrpc_pingback_ping( $methods ) {

unset( $methods['pingback.ping'] );

return $methods;

}

以上代码丢到主题的 functions.php 文件即可。

专业提供WordPress主题安装、深度汉化、加速优化等各类网站建设服务,详询在线客服!

也想出现在这里?联系我们吧

PetitQ

PetitQ